sommario 2/2024

Editoriale

Editoriale

Negli ultimi 25 anni, la diffusione su larga scala di Internet e del World Wide Web, l’uso massivo di smartphone e tablet, l’affermazione del cloud computing e, più di recente, l’avvento dell’intelligenza artificiale (IA) hanno totalmente modificato i modelli produttivi e di consumo e i rapporti di forza economici e politici internazionali, aprendo la strada alla quarta rivoluzione industriale e accompagnando l’umanità in una nuova era, quella digitale, terreno di enormi possibilità per il progresso e il benessere materiale ma anche di inedite sfide.

Sullo sfondo dei lavori del G7, Gnosis dedica il secondo numero del 2024 all’innovazione, analizzando il concetto in senso largo, sotto il profilo dello sviluppo tecnologico e della connessa trasformazione sociale e culturale che le comunità civili attualmente sperimentano, e indagandone opportunità e rischi in termini di sicurezza nazionale. ...

|

Georg Meyr

Punto di vista / La deriva della Guerra fredda

Georg Meyr

Punto di vista / La deriva della Guerra fredda

Una visione dell’età contemporanea, nemmeno troppo approfondita, porta a

considerare che gli ultimi 10 anni tanto del XIX quanto del XX secolo hanno

segnato una profonda trasformazione del sistema di relazioni internazionali

in precedenza vigente. Il termine più appropriato per definirla è forse “deriva”, che

rende l’idea di forze non ben governate che spostano qualcosa, nel nostro caso scelte

e certezze (magari pur sempre effimere…) della politica, verso qualcosa d’ignoto, perciò

inquietante.

|

Bruno Frattasi

Punto di vista / G7 - Un nuovo capitolo

Bruno Frattasi

Punto di vista / G7 - Un nuovo capitolo per la cybersicurezza

Il 16 maggio 2024 Roma è stata il palcoscenico della prima riunione del

gruppo di lavoro G7 sulla sicurezza cibernetica, un evento voluto e costruito

dalla presidenza italiana. Riproponiamo in questo numero di Gnosis la dichiarazione

integrale del prefetto Bruno Frattasi, direttore generale dell’Agenzia per la

cybersicurezza nazionale (Acn) in qualità di presidente del nuovo gruppo di lavoro G7.

|

Michele Colajanni

Michele Colajanni

I nuovi oracoli. Intelligenza artificiale, Big Data e calcolo

I nuovi oracoli. Intelligenza artificiale, Big Data e calcolo

L’innovazione tecnologica è spesso caratterizzata da enfatica

aspettativa iniziale, seguita da disincantata concretezza. L’ambito

dei Big Data e dell’intelligenza artificiale è promosso mediaticamente,

insieme a un ipotetico superamento del metodo

scientifico tradizionale e della necessità dell’intervento

umano. La realtà si sta dimostrando ben differente: l’uomo è

sempre al centro delle decisioni e l’intelligenza artificiale

oscilla tra la pericolosità della versione generativa e l’indubbia

efficacia di quella tradizionale, se limitata a contesti specifici.

Una significativa discontinuità del progresso si potrà raggiungere

nel momento in cui si sapranno integrare le ineguagliabili

doti umane d’intuizione, capacità induttiva e deduttiva, con

la forza computazionale dei moderni computer, in grado di

elaborare modelli statistici su enormi quantità di dati.

Michele Colajanni

Michele ColajanniThe New Oracles. Artificial Intelligence, Big Data and Computation

Technological innovation often generates initial positive reactions, then followed by disenchanted. The field of Big Data and artificial intelligence is promoted by the media, which are of central importance in supporting views about the hypothetical overcoming of both the traditional scientific method and the need for human intervention. The reality is proving to be very different: the human being is always at the centre of decisions and artificial intelligence oscillates between the danger of the generative version and the undoubted effectiveness of the traditional one, even if this is limited to specific contexts. A significant discontinuity in progress will be achieved if we integrate specific human skills (intuition, induction and deduction) with the computational power of modern computers, which run statistical models on enormous quantities of data.

|

Andrea Visconti

Andrea Visconti

La minaccia Ransomware

La minaccia Ransomware

Tra le minacce cibernetiche in recente crescita spicca il cosiddetto

ransomware, cioè un programma informatico malevolo

che, entrando nei computer, cripta i file contenuti

rendendoli inaccessibili oppure ne blocca l’accesso. L’unico

modo per liberare i computer infettati è, apparentemente,

quello di pagare il riscatto (ransom) richiesto dai cyber criminali.

Il ransomware può essere installato sul dispositivo attraverso

plurime modalità. La prima e più importante forma di

difesa è la prudenza. In questo articolo si partirà dalla nascita

del fenomeno per arrivare a comprenderne la reale estensione.

Andrea Visconti

Andrea ViscontiThe Ransomware Threat

Among the recently growing cyber threats there is the so-called ransomware, that is, a type of malware that permanently blocks access to the victim’s personal data. The only way to decrypt victim’s files is a ransom payment requested by cyber criminals. Ransomware can be installed on the device through multiple ways. The first and most important form of defence is prudence. In this article we will analyse the history of the phenomenon in order to understand its real extent.

|

Marco Baldi

Marco Baldi

Quantum Computing e Post-Quantum Cryptography

Quantum Computing e Post-Quantum Cryptography

Questo articolo tratta la minaccia quantistica, introduce le basi

della crittografia post-quantum, descrive il processo internazionale

di standardizzazione in essere e accenna ad alcune

linee secondo cui lo scenario potrebbe evolvere nei prossimi

anni. Operazioni di questo genere sono divenute la prassi nella

definizione di cifrari moderni per uso commerciale, tramite il

coinvolgimento di scienziati e una valutazione la più aperta e

trasparente possibile di un insieme di algoritmi candidati.

Marco Baldi

Quantum Computing and Post-Quantum Cryptography

Marco Baldi

Quantum Computing and Post-Quantum Cryptography

During the First Ottoman–Venetian War (1463-1479) Dalmatia was saved from Akinji attacks by the combination of fortified positions, light cavalry regiments, the stradioti, and a network of informants and undercover agents, called speculatores and spioni. Venice prevented the incursions from turning into invasion and permanent occupation. Thus Dalmatia was the only front in which Venice always prevailed over the Ottomans under all circumstances, even during the 18th-century disaster of the Second Morean War.

|

Antonino Alì

Antonino Alì

I confini giuridici della crittografia. Protezione dei dati vs. interessi statali

I confini giuridici della crittografia. Protezione dei dati vs. interessi statali

Bilanciare privacy e sicurezza nazionale è complesso. L’uso legittimo

della crittografia, baluardo per la protezione dei nostri

dati, prevale ma in alcuni casi, sfida l’applicazione della legge.

Introdurre backdoors comporta rischi di vulnerabilità e mina

la fiducia degli utenti. Attraverso l’analisi di casi pratici, il contributo

evidenzia come l’indebolimento intenzionale della crittografia,

pur volto a facilitare l’azione delle Forze dell’ordine,

possa in realtà rivelarsi controproducente, introducendo nuovi

rischi per la sicurezza degli utenti e potenzialmente erodendo

i pilastri della privacy e della sicurezza digitale.

Antonino Alì

Antonino AlìThe Legal Boundaries of Cryptography. Data Protection vs. State Interests

Balancing privacy and national security is a challenging task. While the legitimate use of cryptography stands as a bastion for protecting our data, it often challenges law enforcement. Introducing backdoors can involve risks of vulnerabilities and undermines user trust. Through the analysis of practical cases, the paper highlights how the intentional weakening of cryptography, which aims at facilitating law enforcement actions, can actually prove counterproductive, introducing new risks to user security and potentially eroding the pillars of privacy and digital security.

|

Marco Pedicini

Marco Pedicini

Intelligenza artificiale e crittoanalisi. La crittoanalisi senza crittoanalista?

La figura del crittoanalista riporta alla mente Alan Turing negli

anni di Enigma e della costruzione delle macchine di calcolo

introdotte per rompere il codice impiegato dall’Esercito nazista.

L’intelligenza artificiale ha compiuto passi da gigante

nell’ultimo decennio, ponendoci quindi il quesito naturale su

come si possa applicare alla crittoanalisi. Non è forse un caso

che Turing sia stato anche il primo a riflettere sul significato di

un’intelligenza meccanica e sulla codifica come gioco d’imitazione:

quanto siamo vicini al punto di singolarità in cui vedremo

la macchina imitare il crittoanalista?

Marco Pedicini

Marco PediciniArtificial Intelligence and Cryptoanalysis. Cryptanalysis without a Cryptanalyst?

The figure of the cryptanalyst brings to mind Alan Turing during the Enigma years and the construction of computing machines introduced to break the code used by the Nazi Army. Artificial intelligence has taken huge strides in the last decade, naturally prompting the question of how it can be employed in cryptanalysis. It is not by chance that Turing was also the first to ponder the meaning of mechanical intelligence and coding as a game of imitation: how close are we to the singularity point where we will witness the machine emulating the cryptanalyst?

|

Massimiliano Sala

Massimiliano Sala

Calcoli disperati nel labirinto della nostra mente. Uscire dal labirinto

Calcoli disperati nel labirinto della nostra mente. Uscire dal labirinto

La sicurezza di un sistema crittografico si basa sulle difficoltà

che un avversario incontra nel tentare di romperlo. Vi sono

però delle limitazioni di fondo nella capacità della nostra

mente, che non solo hanno un profondo impatto nel gioco

crittografico attaccante-difensore ma arrivano anche a lambire

i confini della filosofia e della teologia.

Massimiliano Sala

Massimiliano SalaDesperate Calculations in the Labyrinth of our Mind. Exit the Labyrinth

The security of a cryptographic system is based upon the difficulties the enemy encounters in trying to break it. However, there are fundamental limitations in the capacity of our mind, which have significant effects on the attacker-defender cryptographic game. The analysis of those limitations paves the way to philosophical and theological reflections.

|

Paolo Chirafisi

Paolo Chirafisi

Microchip e materie prime strategiche

Microchip e materie prime strategiche

Nel quadro della competizione economica globale, un peso

sempre crescente stanno assumendo i materiali strategici necessari

alla transizione digitale ed ecologica. In tale contesto,

la guerra dei microchip rappresenta solo la punta dell’iceberg

di un confronto geo-tecnologico molto più ampio, tra vecchie

e nuove potenze, tra democrazie liberali e autocrazie, tra intelligenza

collettiva e sorveglianza di massa.

Paolo Chirafisi

Paolo ChirafisiMicrochips and Strategic Raw Materials

In the context of current global economic competition, the critical materials necessary for the digital and ecological transition play an increasingly relevant role. In this way, the microchip war is only the tip of the iceberg of a much broader geo-technological competition between old and new powers, liberal democracies and autocracies, collective intelligence and mass surveillance.

|

Alessandro Aresu

Alessandro Aresu

La guerra dei chip e i suoi effetti

La guerra dei chip e i suoi effetti

Nell’ultimo decennio, l’industria dei chip ha acquisito grande

centralità politica. La digitalizzazione influenza i principali

settori economici, mentre Pechino persegue la riduzione della

dipendenza dall’estero e la conquista di alcuni segmenti con

industrie nazionali. Proprio in questo settore, il contrattacco

statunitense è più evidente, e la guerra economica ha già limitato

le capacità della Cina e aumentato i suoi incentivi per

l’autosufficienza. La guerra dei chip tocca anche Europa e

Italia, sia per la loro struttura industriale che per il rilievo della

potenziale concorrenza cinese.

Alessandro Aresu

Alessandro AresuChip War and its Effects

The world is changing. Traditional categories of power are becoming distorted. Control over the seas, the Heartland, the air, or space is no longer sufficient. The most important battlefield now lies within the realm of the mind. In the digital society, everything becomes indistinct, and the line between truth and falsehood is dissipating. At the same time, the regulatory and social function of truth is at risk. Truth is becoming increasingly irrelevant. Amidst the ongoing struggle between humans and AI, intelligence can be seen as a resource for human beings as it enables the development of the hidden powers of the mind, forging new words and cultural concepts that really bring us closer to understanding the reality.

|

Cosmo Colavito

Cosmo Colavito

Gli hacktivisti nelle cyber guerre

Gli hacktivisti nelle cyber guerre

Agli attuali conflitti cinetici in Ucraina e Palestina si affiancano

guerre cibernetiche a cui partecipano, oltre ad attori statuali

dei Paesi belligeranti, numerosi hacker attivisti civili. Le capacità

tecniche e organizzative di quest’ultima categoria sono

cresciute negli ultimi due anni, unitamente alla spregiudicatezza

nel colpire ogni tipo di bersaglio. Non sembra quindi

lecito trascurare i rischi insiti nella diffusione del fenomeno.

Di seguito verranno illustrati alcuni scopi perseguiti attraverso

l’impiego di tali risorse.

Cosmo Colavito

Cosmo ColavitoThe Hacktivists and the Cyberwarfare

The current kinetic military actions in Ukraine and Palestine are accompanied by cyber wars in which both state actors and numerous independent civilian hacktivists participate. The technical and organizational capabilities of hacktivists have been growing for the last two years, along with their effectiveness in conducting indiscriminate attacks against all types of targets. The risks inherent in the spread of this phenomenon should not be underestimated and, therefore, in this article we will illustrate some goals pursued by these tactics.

|

Carlo Bordoni

Carlo Bordoni

Visioni dal futuro

Visioni dal futuro

Se immaginare il futuro è un esercizio difficile, come sosteneva

Zygmunt Bauman, è però possibile proiettare alcune significative

tendenze del presente sul breve e medio termine,

soprattutto tenendo conto delle tre grandi problematiche che,

probabilmente, avranno conseguenze negli anni a venire: la

prevalenza dell’individualismo, la dipendenza dalla tecnologia

e l’intelligenza artificiale, sulla quale si appuntano oggi le

maggiori preoccupazioni. Senza contare l’accelerazione vertiginosa

dello sviluppo umano, che costringe a ritmi esistenziali

sempre più stressanti per non restare esclusi.

Carlo Bordoni

Carlo BordoniVisions from the Future

Imagining the future is a difficult task, as Zygmunt Bauman argued. However, we can project some significant current trends into the short- and intermediate-term. Three major issues will probably have consequences in next years and for this reason should be taken into account in the forecasts: the prevalence of individualism, the dependence on technology, and the artificial intelligence, which is the main concern today. Furthermore, there is social acceleration, which forces us into increasingly stressful work-life balance as we do not want to be excluded from social development.

|

Marco Ventura

Marco Ventura

Religione e innovazione

Religione e innovazione

Il rapporto tra religione e innovazione sembra farsi sempre più

strategico in un mondo in cui entrambe sono ritenute fondamentali

dai rispettivi sostenitori e detrattori. L’articolo propone

una lettura di tale rapporto a partire da due iniziative vaticane,

la Rome Call for AI Ethics (2020) e la dichiarazione Fiducia

supplicans (2023) sulla benedizione delle coppie omosessuali.

Dalla loro analisi emergono un approccio normativo e uno di

tipo sperimentale, ugualmente cruciali per il contributo degli

attori religiosi all’innovazione del futuro.

Marco Ventura

Religion and Innovation

Marco Ventura

Religion and Innovation

The relationship between religion and innovation seems to become increasingly strategic in a world in which both are regarded as fundamental by their respective supporters and detractors. The article analyses that relationship starting from two Vatican initiatives: the Rome Call for AI Ethics (2020) and the Fiducia supplicans declaration (2023) on the blessing of same-sex couples. A normative approach and an experimental approach emerge from the two examples. Both are crucial to understanding the involvement of religious actors to innovation in the future.

|

Antonio Teti

Antonio Teti

Disinformazione online e linguaggio polarizzante

Disinformazione online e linguaggio polarizzante

La disinformazione online, grazie all’utilizzo esponenziale del

linguaggio polarizzante e di strumenti e tecniche fruibili nel

mondo virtuale, ha raggiunto a livello mondiale una pervasività

tale da assumere il ruolo di meccanismo fondamentale

per la conduzione di attività di propaganda e condizionamento

psicologico. Ciò che appare oltremodo evidente è il

suo potere, ma ancor di più l’oggettiva difficoltà di valutarne

appieno le sue sterminate possibilità di applicazione, un elemento

che lo rende uno strumento ancor più temibile se utilizzato

per finalità criminose.

Antonio Teti

Online Disinformation and Polarizing Language

Antonio Teti

Online Disinformation and Polarizing Language

Thanks to the increasingly widespread use of polarizing language and virtual tools, online disinformation has reached such a worldwide diffusion that it has become the fundamental mechanism for conducting propaganda and psychological conditioning activities. What seems extremely clear is its power. But the difficulty of fully evaluating its endless possibilities of application is even more clear. For this reason, online disinformation could be a dangerous tool if used for criminal purposes.

|

Francesca Sensini

Francesca Sensini

“Dolis Instructus et Arte Pelasga”. Informatori e messaggi segreti nella Grecia classica

“Dolis Instructus et Arte Pelasga”. Informatori e messaggi segreti nella Grecia classica

Famigerati per la loro capacità di tessere trame segrete – «l’arte

pelasga», come la chiama Virgilio nell’Eneide – i greci ebbero

precoce consapevolezza dell’importanza delle attività d’intelligence

nella gestione degli apparati statali, all’interno, e dei

rapporti con la complessa rete delle poleis e con le potenze straniere,

all’esterno, in un mondo vivace e turbolento come quello

euro-mediterraneo antico. l’articolo si prefigge di esaminare alcuni

episodi cruciali nella storia della grecia classica che mettono

ben in evidenza il ruolo degli informatori e le tecniche di

codifica e decodifica di messaggi confidenziali in ambito militare

e politico. A questo scopo si prenderanno in considerazione

le fonti letterarie, in particolare le opere storiche e i trattati

di strategia militare sopravvissuti fino ai giorni nostri.

Francesca Sensini

“Dolis Instructus et Arte Pelasga.” Informants and Secret Messages in the Classical Greece

Francesca Sensini

“Dolis Instructus et Arte Pelasga.” Informants and Secret Messages in the Classical Greece

The ancient Greeks are well-known for their ability to hatch secret plots. This is the “Pelasgian art” Virgil talked about it in the Aeneid. Very soon the Greeks became aware of the importance of intelligence in managing the state and relations with both the complex network of poleis and the foreign powers in a dynamic and turbulent world like the Ancient Mediterranean. The article examines some important episodes (6th-4th century BC). The focus is on informants and strategies for communicating crucial military and political messages. For this purpose, literary sources will be taken into account, in particular historical works and treatises on military strategy that have survived to the present day.

|

Nadir Murru

Nadir Murru

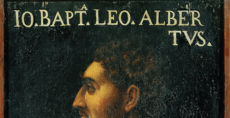

De Componendis Cifris. Il capolavoro crittografico del papato rinascimentale

De Componendis Cifris. Il capolavoro crittografico del papato rinascimentale

Per la crittografia, il più importante trattato del mondo occidentale

– che ne decreta il passaggio a vera e propria scienza

studiata con rigore e metodo – è il De Componendis Cifris di

Leon Battista Alberti, in cui troviamo per la prima volta degli

studi sistematici di crittoanalisi e l’introduzione dei cifrari a

sostituzione polialfabetica. L’opera ebbe un impatto profondo

sulla crittografia a cui consentì, parecchi secoli dopo, di raggiungere

una formalizzazione matematica completa, nonché

di realizzare macchine cifranti che tuttora seguono i principi

enunciati in quel lavoro.

Nadir Murru

De Componendis Cifris. The Cryptographic Masterpiece of the Renaissance Papacy

Nadir Murru

De Componendis Cifris. The Cryptographic Masterpiece of the Renaissance Papacy

In the realm of cryptography, the most significant work in the Western world that marked its transition into a true science, rigorously studied and methodically approached, is Leon Battista Alberti’s De Componendis Cifris. Here, for the first time, we encounter systematic studies of cryptanalysis and the introduction of polyalphabetic substitution ciphers. This work had a profound impact on cryptography, paving the way for its complete mathematical formalisation and the development of cipher machines that several centuries later still adhere to the principles outlined in Alberti’s book.

|

Andrea Gelpi

Andrea Gelpi

Sir Bacon. To Hide in Plain Sight

Sir Bacon. To Hide in Plain Sight

Francis Bacon – filosofo empirista della rivoluzione scientifica,

politico e saggista – lavorando alla corte inglese a cavallo fra il

1500 e 1600 sotto il regno di Elisabetta I Tudor e di Giacomo

Stuart studiò alcuni metodi per nascondere messaggi dai contenuti

sensibili all’interno di lettere apparentemente innocue, ponendo

così le basi della moderna steganografia. L’articolo

ripercorre l’affascinante evoluzione di questa tecnica, dall’antica

Grecia ai casi dello statunitense Federal Bureau of Investigation.

Andrea Gelpi

Sir Bacon. To Hide in Plain Sight

Andrea Gelpi

Sir Bacon. To Hide in Plain Sight

Francis Bacon was a politician, essayist and empiricist philosopher during the scientific revolution. He worked at the English court under the reign of Elizabeth I Tudor and James Stuart between the 15th and the 16th century. Bacon studied some methods to hide confidential messages inside apparently innocuous letters, thus paying the way to modern steganography. The present article analyses the fascinating evolution of this technique, from ancient Greece to the cases of the US Federal Bureau of Investigation.

|

Paolo Bonavoglia

Paolo Bonavoglia

Crittografia militare italiana. L’opera del generale Luigi Sacco

Crittografia militare italiana. L’opera del generale Luigi Sacco

All’inizio della Grande Guerra l’Esercito italiano non disponeva

di un Ufficio cifra in grado di decrittare i radiogrammi

nemici intercettati. Fu l’allora capitano del Genio Luigi Sacco,

pioniere della radio e già era incaricato del servizio radiointercettazioni,

a prendersi nel 1916 anche il compito di decrittare

quei radiogrammi, ottenendo risultati sorprendenti che

furono di qualche aiuto alla nostra Forza armata nelle battaglie

del 1918. Dopo la guerra Sacco raccolse l’esperienza maturata

in un Manuale di Crittografia divenuto un classico.

Paolo Bonavoglia

The Italian military Criptography. General Luigi Sacco’s Work

Paolo Bonavoglia

The Italian military Criptography. General Luigi Sacco’s Work

At the beginning of the Great War the Italian Army did not have a cipher office which could decrypt intercepted enemy radiograms. Captain of the Engineers Luigi Sacco was a pioneer of radio and was already in charge of the radio intercept office. In 1916 he carried out the decryption of enemy’s radiograms and obtained surprising results that helped the Italian Armed Forces in the battles of 1918. After the war, General Sacco collected his experience in a Cryptography Manual, which became a classic.

|

Giovanni Schmid

Giovanni Schmid

Cifranti belliche. Non solo Enigma

Cifranti belliche. Non solo Enigma

La crittografia nel corso di un conflitto riguarda i mezzi impiegati

e le modalità adottate dalle parti belligeranti allo scopo

d’impedire agli avversari la comprensione dei propri messaggi

e, nel contempo, poter leggere le trasmissioni nemiche. A partire

dagli anni Venti del Novecento la necessità di garantire un

volume enorme d’informazioni sensibili e di limitare gli errori

nelle procedure di cifratura e decifratura, soprattutto da parte

di unità operative in contesti difficili, spinse alcuni brillanti inventori

a progettare cifranti semiautomatiche basate sulla nascente

disciplina dell’elettromeccanica.

Giovanni Schmid

War Ciphers. Not just Enigma

Giovanni Schmid

War Ciphers. Not just Enigma

During a conflict, cryptography deals with the means and the methods to both prevent adversaries from understanding their messages and, at the same time, read enemy transmissions. Protecting an enormous volume of confidential information and reducing errors in encryption and decryption procedures, especially by units operating in difficult contexts, are needed. Within this picture, some brilliant inventors have designed semi-automatic ciphers based upon a new discipline: electromechanics.

|

Francesco Palmieri

Francesco Palmieri

Le radici magiche della crittografia

Le radici magiche della crittografia

La crittologia ha spesso attinto alla letteratura magica per soddisfare

l’esigenza di comunicare tra interlocutori privilegiati,

preservando un messaggio dagli occhi dei “profani”. Anche

dopo l’avvento dell’informatica, e alla vigilia della rivoluzione

quantistica, uno sguardo sul passato suggerisce che il vasto

corpus dell’occultismo serba ancora spunti significativi per il

lavoro di crittografi e crittoanalisti, nella sfida secolare tra chi

occulta e chi vuol disvelare. Numerosi gli esempi che si offrono

all’attenzione degli specialisti: dal caso del principe di

Sansevero a quello del professor Culianu.

Francesco Palmieri

The Magic Roots of Cryptography

Francesco Palmieri

The Magic Roots of Cryptography

Cryptology has often relied on magic literature to satisfy its need to communicate between selected interlocutors and preserve a message from the eyes of the ‘profane’. Even after the advent of information technology and on the eve of the quantum revolution, a look at the past shows that the vast corpus of occultism still contains significant ideas for the work of cryptographers and cryptanalysts, in the age-old challenge between concealment and unveiling. Many examples deserve the attention of specialists: from the case of the Prince of Sansevero to that of Professor Culianu.

|

Umberto Broccoli

Umberto Broccoli

La difesa di Roma. È Medioevo!

La difesa di Roma. È Medioevo!

Terre del Nord, fine del V secolo d.C. La campagna è stata abbandonata,

perché anche a quelle latitudini sono passate fame

e carestia e in tanti hanno scelto la strada del Sud, verso un

mondo raccontato da chi da lì è tornato. Ora, quelle terre del

Nord hanno perso consistenza: sono foresta, territorio dei forestieri,

gli uomini, appunto, della foresta, in grado di mettere

a soqquadro le leggi dell’ospitalità. Sono affamati, al pari di

chi, proprio come loro, coltiva la terra. Ma da costoro si pretende

molto perché si può fare leva sulla loro fame. Questa

spingerà la Penisola verso la Guerra greco-gotica mettendo

nuovamente alla prova la cinta muraria della Città eterna.

Umberto Broccoli

The Defense of Rome. It’s Middle Ages!

Umberto Broccoli

The Defense of Rome. It’s Middle Ages!

Northern Lands, late 5th century AD. The countryside was abandoned because famine had broken out and many chose to go to the southern lands, which were represented through the stories of those who had returned from there. The lands of the North were forest, the territory of the forestier (outsiders), in fact, who came ‘from outside’ (from the Latin foris), from the forest. These were able to turn the laws of hospitality upside down. They were hungry, like those who worked in the fields. Their hunger made them easily exploitable. This is one of the roots of the Greek-Gothic War that will spread across the Italian peninsula, putting the walls of the Eternal City in crisis once again.

|

Luca Goldoni

Luca Goldoni

Hotel Jordan

Hotel Jordan

Arrivato ad Amman mercoledì 16 settembre 1970 con mezzi

di fortuna, Luca Goldoni si trovò isolato, durante i giorni infuocati

della battaglia, nell’hotel Jordan Intercontinental della

capitale giordana, insieme con numerosi altri giornalisti di ogni

Paese del mondo: testimone di una delle più atroci guerre civili

del dopoguerra. Questo è il primo servizio che, da Beirut, città

raggiunta il 23 settembre con un aereo messo a disposizione

dalla Croce Rossa Internazionale, riuscì a comunicare telefonicamente

al quotidiano per il quale allora lavorava.

Luca Goldoni

Jordan Hotel

Luca Goldoni

Jordan Hotel

16 September 1970, the Italian correspondent Luca Goldoni arrived in Amman in the middle of the hardest days of the Jordanian-Palestinian conflict. Isolated with other journalists from all over the world in the Jordan Intercontinental Hotel, he was witness of one of the most terrible civil war of the post WW2 period. He arrived in Beirut on a Italian Red Cross plane on the 23rd of September. There, he managed to communicate by telephone the following article to the newspaper he worked for back then.

|

Marco Ventura

Marco Ventura

L’America di Joe Barbera. La Dolce Vita in Cartoons

L’America di Joe Barbera. La Dolce Vita in Cartoons

Joseph Barbera, il figlio del barbiere di Castelvetrano trapiantato

a New York e di Francesca Calvacca da Sciacca, Sicilia,

non smise più di disegnare dal giorno in cui a otto anni ricopiò

l’illustrazione di un cucciolo di cane che gioca con un gattino.

Fu lui a inventare, con Bill Hanna, cartoons leggendari come

Tom e Jerry, gli Antenati, Yoghi e Bubu, i Pronipoti, Gatto

Temistocle e Scooby Doo… Così Joe fu tra gli italiani che “fecero

grande l’America”, alimentando con Bill Hanna la fantasia

di centinaia di milioni di bambini e ragazzi, intrattenendoli

il sabato mattina in TV coi suoi formidabili personaggi animati.

Tutto cominciò quando vide per la prima volta in un teatro di

Broadway la Danza degli scheletri di Walt Disney…

Marco Ventura

Joe Barbera’s America. La Dolce Vita in Cartoons

Marco Ventura

Joe Barbera’s America. La Dolce Vita in Cartoons

Joseph Barbera was the son of a barber from Castelvetrano (Italy) who emigrated to New York and of Francesca Calvacca from Sciacca, Sicily. He never stopped drawing since he was eight years old: back then he copied an illustration of a puppy dog playing with a kitten. With Bill Hanna, he invented legendary cartoons such as Tom and Jerry, the Flintstones, Yogi Bear and Boo-Boo, the Jetsons, Top Cat and Scooby-Doo… Thus Joe was among the Italians who ‘made America great’: Hanna & Barbera stimulated the imagination of hundreds of millions of children and teenagers and entertained them with his formidable animated characters on Saturday mornings on TV. All began when Joseph saw Walt Disney’s Skeleton Dance on Broadway for the first time…

|

Roberto Ganganelli

Roberto Ganganelli

Monete e banconote in codice per Alan Turing

Monete e banconote in codice per Alan Turing

Matematico e crittografo, riabilitato da Elisabetta II nel 2013,

Alan Turing è uno degli scienziati del XX secolo che ha maggiormente

segnato la storia e la tecnologia, tanto da meritarsi

più di un omaggio numismatico da parte della Gran Bretagna.

Roberto Ganganelli

Coins and Banknotes in a Cipher for Alan Turing

Roberto Ganganelli

Coins and Banknotes in a Cipher for Alan Turing

The mathematician and cryptographer Alan Turing is given a posthumous royal pardon by Elizabeth II in 2013. He is one of the scientists of the 20th century who changed history and technology and, for this reason, was ‘numismatically’ honoured by the United Kingdom.

|

Pedro Armocida

Pedro Armocida

The Operative – Sotto copertura

The Operative – Sotto copertura

La storia di Rachel, agente del Mossad, in un film, The Operative– Sotto copertura, che il regista

israeliano Yuval Adler ha tratto dal romanzo The English Teacher di Yiftach Reicher Atir, ufficiale

superiore dell’Esercito israeliano in pensione. Tra operazioni speciali in Iran per sabotarne il

piano nucleare e conflitti interiori dei protagonisti, il film, interpretato da Diane Kruger e Martin

Freeman, oltre a raccontare il lato nascosto di chi lavora sotto copertura, mette in scena le relazioni

umane, e persino sentimentali, che possono instaurarsi tra un agente e il suo supervisore.

Pedro Armocida

The Operative

Pedro Armocida

The Operative

The story of Rachel, a Mossad agent, is depicted in the movie The Operative, directed by Israeli filmmaker Yuval Adler and adapted from the novel The English Teacher by Yiftach Reicher Atir, a retired senior officer of the Israeli army. Set against the backdrop of special operations in Iran, aimed at sabotaging its nuclear program, the film delves into the internal conflicts of its protagonists. Starring Diane Kruger and Martin Freeman, it not only unveils the hidden side of those working undercover, but also portrays the human and even romantic relationships that can develop between an agent and a supervisor.

|

Roberto Mangosi

Roberto Mangosi

Top Secret Humour. Il lato sorridente dell’intelligence

Top Secret Humour. Il lato sorridente dell’intelligence

Bella o brutta che sia, l’intelligenza artificiale è innegabilmente

una realtà. Quasi non ce ne rendiamo conto, ma innumerevoli

attività quotidiane sono ormai agevolate, supportate o dirette

da questa invisibile mano virtuale. Viene subito spontaneo un

collegamento concettuale con l’operato discreto, ma non per

questo meno rilevante e decisivo, dell’Agente Segreto che – in

materia d’“intelligence” – non è certo l’ultimo arrivato.

Roberto Mangosi

Top Secret Humour. The Cheerful Side of Intelligence

Roberto Mangosi

Top Secret Humour. The Cheerful Side of Intelligence

Either good or bad, artificial intelligence is undeniably real. We almost do not realise it, but countless

daily activities are now facilitated, supported or directed by this invisible virtual hand. A conceptual

link comes spontaneously to mind when we think of the discreet, but no less relevant and decisive,

work of the Secret Agent: an expert in the field of ‘intelligence’.

|

Recensioni e segnalazioni

Recensioni e segnalazioni

Erri De Luca, Le regole dello Shangai, Feltrinelli 2023.

Ernesto Ferrero, Italo, Einaudi 2023.

Thomas Hippler, Il governo del cielo, Bollati Boringhieri 2023.

Mai Jia, Il messaggio, Marsilio 2023.

Ian Fleming, Thrilling Cities,La nave di Teseo 2023.

|